Seguridad y alojamiento de Camms

Nuestro enfoque de la seguridad y el alojamiento está diseñado para garantizar que sus datos estén siempre protegidos, con una amplia gama de medidas implementadas para mitigar los riesgos y proteger contra posibles amenazas.

Introducción

En Camms, nuestra principal prioridad es mantener seguros los datos de nuestros clientes. Empleamos rigurosas medidas de seguridad a nivel organizativo, arquitectónico y operativo para garantizar continuamente que sus datos, aplicaciones e infraestructura permanezcan seguros.

En Camms, nuestra principal prioridad es mantener seguros los datos de nuestros clientes. Empleamos rigurosas medidas de seguridad a nivel organizativo, arquitectónico y operativo para garantizar continuamente que sus datos, aplicaciones e infraestructura permanezcan seguros.

Sistema de gestión de seguridad de la información de Camms

Un sistema de gestión de seguridad de la información (SGSI) está diseñado para establecer un enfoque holístico y estructurado de la gestión de la información. Este sistema proporciona el marco para las políticas, los procedimientos y las directrices que en Camms hemos adoptado para implementar un SGSI. Esta implementación se basa en el sistema de gestión y la norma ISO/IEC 27001:2013 generalmente aceptados.

Se han comprometido recursos específicamente para gestionar eficazmente el SGSI, incluido el nombramiento de un Jefe de Seguridad de la Información y Cumplimiento, que asume las funciones de Director de Seguridad de la Información (CISO) y Delegado de Protección de Datos (DPO), y es responsable de la seguridad general y los programas de

privacidad de datos. El Comité Directivo de Seguridad de la Información (ISSC) proporciona apoyo y asesoramiento continuos al SGSI. La dirección de Camms está comprometida con una serie de actividades de seguridad que se llevan a cabo a lo largo del año, incluidas las evaluaciones de riesgos periódicas, las evaluaciones de seguridad y cualquier medida posterior para mantener las más altas credenciales de seguridad en toda nuestra organización.

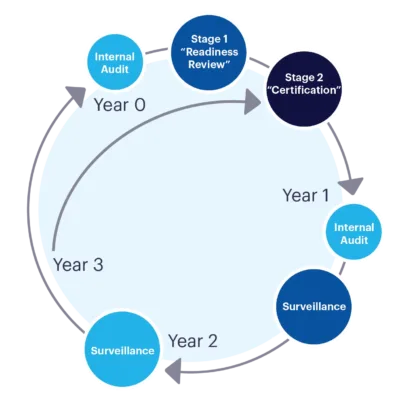

Ciclo de auditoría de seguridad de la información

Seguridad de productos y arquitectura

Relación de procesamiento de datos

Nuestros clientes actúan como responsables y administradores de los datos, mientras que Camms actúa como encargado del tratamiento de los datos. Esto significa que usted tiene pleno control de los datos introducidos en la aplicación, así como de todas las configuraciones. Como usted controla sus datos y Camms actúa como encargado del tratamiento, no tendrá que depender de

nosotros para realizar tareas cotidianas como:

- Asignación de autorizaciones de seguridad y manipulación de roles

- Creación de nuevos informes y paneles

- Configuración de flujos de procesos empresariales, alertas, reglas, etc.

- Cambio o creación de nuevas estructuras organizativas

- Supervisión de todas las transacciones empresariales

- Consulta de todos los datos históricos y cambios de configuración

Seguridad de la infraestructura

La infraestructura de la solución Camms está alojada y gestionada en Microsoft Azure y se ejecuta en centros de datos gestionados y operados por Microsoft. Estos centros de datos cumplen las principales normas del sector, como ISO/IEC 27001:2013 y NIST SP 800-53, en materia de seguridad y fiabilidad. Las copias de seguridad se almacenan en un centro de datos secundario de Microsoft en un sitio independiente para evitar el riesgo de un fallo en un único sitio de infraestructura.

Cifrado de datos

Camms cifra todas las comunicaciones de extremo a extremo. Esta es una característica fundamental del diseño de la tecnología Camms.

La capa de transporte de la pila TCP IP está protegida con el protocolo de seguridad de la capa de transporte (TLS 1.2) para proporcionar seguridad de extremo a extremo en la comunicación entre procesos. Esto ayuda aún más a proteger el tráfico de red de escuchas pasivas, manipulaciones activas o falsificación de mensajes. La autenticidad del servidor web se verifica

utilizando una función hash SHA2 256 y se cifra utilizando RSA 2048 bits, con certificados emitidos por RapidSSL, lo que garantiza que todos los paquetes de datos web del servidor al cliente se reciben desde y hacia partes autorizadas. Todas las soluciones de Camms imponen el acceso web a través de un protocolo HTTPS seguro. El cifrado mediante AES 256 en reposo está activado por defecto tanto para las instancias de Azure VM como para los servicios de copia de seguridad.

Para obtener más información sobre el cifrado en reposo de Azure por parte de Microsoft Azure para discos gestionados y servicios de copia de seguridad, visite: https://docs.microsoft.com/en-us/azure/security/fundamentals/encryption-atrest.

Las integraciones basadas en archivos se aseguran mediante un protocolo seguro de transferencia de archivos (SFTP).

Seguridad del entorno (lógica)

Las soluciones de Camms se implementan tanto en entornos multiinquilino como en entornos de un solo inquilino en función de los requisitos del cliente.

Los entornos multiinquilino se denominan entornos de nube pública para las implementaciones de soluciones, y los entornos de un solo inquilino se denominan entornos de nube privada o autohospedados para la implementación de soluciones.

La principal diferencia entre los entornos de nube privada y pública con la implementación de la solución es que los clientes de la nube privada serán los únicos inquilinos dentro del entorno de alojamiento. Por el contrario, existirán varios clientes en un único entorno de alojamiento en entornos de nube pública.

En un entorno multiinquilino, los datos de los clientes se separan lógicamente mediante estrictas normas de codificación y el acceso segregado a los datos de las organizaciones se almacena en una base de datos separada para cada cliente. Cada registro de datos de la solución incluye un identificador de cliente único. Los usuarios se autentican en sus respectivas

bases de datos.

Las soluciones de Camms tienen la capacidad de segregar el acceso a los datos a través de la aplicación mediante el uso de permisos basados en roles.

Admitimos la autenticación delegada LDAP y SAML para la autenticación de inicio de sesión único tanto para los usuarios como para las integraciones de servicios web.

Inicio de sesión único:

El lenguaje de marcado de aserción de seguridad (SAML) permite una experiencia de inicio de sesión único y sin problemas entre el portal web interno del cliente y Camms. Un cliente inicia sesión en el portal web interno de su empresa utilizando su nombre de usuario y contraseña de empresa y, a continuación, se le presenta un enlace a Camms, que da automáticamente a los clientes acceso sin tener que iniciar sesión una vez más.

Inicio de sesión nativo de Camms:

Para los clientes que deseen utilizar nuestro inicio de sesión nativo/independiente, Camms solo almacenará las contraseñas en forma de un hash seguro en lugar de la propia contraseña. Los intentos de inicio de sesión fallidos se registran, así como la actividad de inicio/cierre de sesión exitosa con fines de auditoría. Las sesiones de usuario inactivas se agotan automáticamente después de un período de tiempo especificado, que es configurable por Camms.

Autenticación

Camms se adapta a los diversos requisitos de los clientes ofreciendo varias opciones para la autenticación de nuestras soluciones, entre ellas:

Entornos autohospedados:

- Autenticación de formularios

- Autenticación de Windows con SSO

- Autenticación de Windows sin SSO

Entornos alojados en la nube (nube privada y pública):

- Autenticación de formularios

- Autenticación SAML con SSO

- Autenticación SAML sin SSO

Camms ofrece una funcionalidad de inicio de sesión único (SSO) utilizando la compatibilidad con proveedores de identidad compatibles con SAML 2.0.

Algunos de los proveedores de identidad con los que hemos trabajado son ADFS, Okta, Azure AD, Google, Facebook y muchos más.

Acceso basado en roles

Las soluciones de Camms están desarrolladas para tener un sistema de grupos y permisos. Esto le permite restringir el contenido a los usuarios seleccionados con permiso para ver o editar en función de los roles asignados. Todos los roles y permisos de usuario se gestionan en la sección de gestión de personal de la aplicación.

Pruebas de seguridad de la solución

Interno:

Camms sigue las directrices de desarrollo seguro alineadas con los 10 principales elementos de OWASP y los 25 principales de CWE/SANS que se tienen en cuenta. Durante un ciclo de vida de desarrollo, Camms utiliza una herramienta de pruebas de seguridad de aplicaciones estáticas (SAST), que escanea la base de código basándose en los 10 principales estándares de OWASP y los 25 principales de CWE/SANS.

Externo:

Camms utiliza un tercero líder en la industria para realizar evaluaciones de vulnerabilidad programadas trimestralmente utilizando pruebas de seguridad de aplicaciones dinámicas (DAST). Burp Suite y Nessus detectan vulnerabilidades como cross-site scripting (XSS), inyección SQL, falsificación de peticiones entre sitios y todas las vulnerabilidades conocidas relacionadas

con las aplicaciones web. Además, se contrata a un tercero para que realice pruebas de penetración manuales anualmente para garantizar que no haya código malicioso u otras vulnerabilidades presentes en todas nuestras soluciones. Los resultados de estas evaluaciones son revisados por nuestra Junta de Revisión de Arquitectura, el Control de Calidad y los equipos de seguridad de la información

para desarrollar cualquier plan de remediación necesario.

Privacidad

Camms valora la importancia de proteger los datos de nuestros clientes y no transmite información personal a terceros. Las soluciones de Camms buscan minimizar la recopilación de datos personales para identificar/autenticar a los usuarios que utilizan nuestras soluciones y administrar nuevos usuarios a nuestros productos. La siguiente información personal que

el cliente puede gestionar dentro de la sección de personal de nuestra solución son:

- Nombre (nombre, apellido)

- Ubicación

- Correo electrónico

- Teléfono

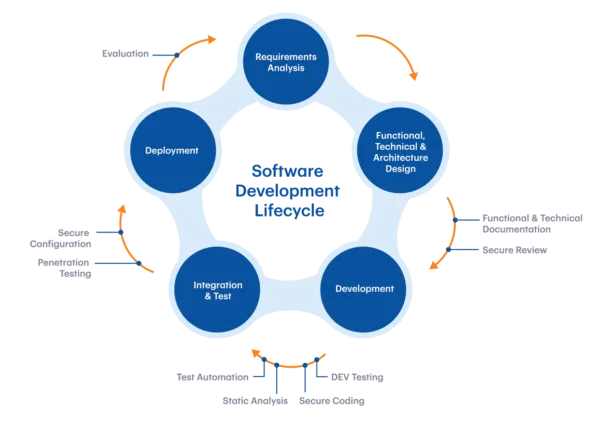

Ciclo de vida del desarrollo de software

El personal de desarrollo de software realiza revisiones del código fuente y pruebas de seguridad, funcionales y de rendimiento en todos los cambios significativos de la aplicación antes de la implementación en el entorno en vivo. El personal de control de calidad de Camms realiza estas pruebas independientemente del desarrollador original. Las actividades de desarrollo y prueba se llevan a cabo en un entorno lógicamente separado del entorno en vivo para garantizar que cualquier cambio realizado en el entorno de prueba no tenga ningún impacto en el entorno en vivo.

Seguridad operativa

La seguridad comienza el primer día aquí en Camms. Todos los empleados reciben formación sobre seguridad, privacidad y cumplimiento en el momento en que empiezan a trabajar. Aunque el alcance de esto puede variar según su función en la organización, la seguridad es responsabilidad de todos en Camms.

Seguridad física

Las aplicaciones de Camms están alojadas en centros de datos de última generación diseñados para proteger los sistemas de misión crítica con subsistemas totalmente redundantes y zonas de seguridad compartimentadas. Nuestros centros de datos se adhieren a las estrictas medidas de seguridad física, incluyendo, pero no limitado a lo siguiente:

- Múltiples capas de autenticación para el acceso al área del servidor

- Autenticación biométrica de dos factores para áreas críticas

- Sistemas de vigilancia por cámara en los puntos de entrada internos y externos clave

- Supervisión 24 horas al día, 7 días a la semana por personal de seguridad

- Doble alimentación UPS 100% redundante

- Protección de firewall redundante dedicada de alta redundancia

Todo el acceso físico a los centros de datos está altamente restringido y rigurosamente regulado.

Seguridad de la red

Camms ha establecido políticas, procedimientos y procesos operativos detallados diseñados para ayudar a gestionar la calidad e integridad general del entorno de Camms. Además, también hemos implementado procedimientos de seguridad proactivos, como la defensa perimetral (protección de Azure Firewall y Sophos Antivirus) para

mayor protección.

Seguridad de la aplicación

Camms ha implementado una Política de Desarrollo de Software Seguro (SSDP) empresarial para ayudar a garantizar la seguridad continua de las aplicaciones de Camms. Este programa incluye una evaluación exhaustiva del riesgo de seguridad y una revisión de las características de Camms. Además, se realizan análisis de código fuente estáticos y dinámicos para

ayudar a integrar la seguridad empresarial en el ciclo de vida del desarrollo. El proceso de desarrollo se mejora aún más mediante la formación en seguridad de aplicaciones para los desarrolladores y las pruebas de penetración de la aplicación.

Acceso a la infraestructura del entorno en vivo

Para obtener acceso a la infraestructura del entorno en vivo, un usuario administrativo debe autenticar el servidor de salto en la red respectiva a través de un protocolo de escritorio remoto utilizando SSL/TLS, y una solicitud de autenticación debe originarse desde una dirección IP de la lista blanca conocida. La dirección IP de la lista blanca está

restringida a una red privada virtual autenticada, a la que el administrador debe conectarse si trabaja de forma remota antes de poder comunicarse con el servidor de salto. Las cuentas de usuario utilizadas para acceder al entorno en vivo deben ser únicas.

Acceso a la aplicación del entorno en vivo

Los empleados de Camms no tienen acceso a nivel de aplicación a las instancias de los clientes a menos que los clientes proporcionen explícitamente a Camms permiso para realizar tareas como la implementación, el soporte o los servicios.

Revisiones de acceso

Las revisiones de acceso a los sistemas dentro del alcance se realizan trimestralmente para garantizar que el acceso administrativo a los sistemas de productos sea limitado y se base en roles y responsabilidades apropiados. El analista de seguridad de la información completa las revisiones y el jefe de seguridad de la información aprueba los resultados.

Seguridad organizativa

Se llevan a cabo las siguientes comprobaciones de seguridad organizativa:

- Acuerdos de confidencialidad

- Verificación de antecedentes de los empleados

- Estación de trabajo del empleado bloqueada automáticamente

- Estación de trabajo del empleado cifrada

- Acceso limitado de los empleados (Principio del mínimo privilegio)

- Selección de personal

- Control de acceso físico

- Formación y concienciación

Todos los empleados de Camms reciben formación sobre seguridad de la información y concienciación sobre la privacidad de los datos como parte de su proceso de incorporación y formación continua (como un repaso). Como organización global, hemos optado por nuestra propia solución, Camms.College, para impartir la formación necesaria para todos nuestros empleados. Nuestra formación

incluye cuestionarios para ayudar a reforzar la comprensión y las aplicaciones prácticas de los temas que se cubren como parte de la formación, incluyendo:

Seguridad de la información:

- Visión general de la seguridad de la información general

- Política de uso aceptable

- Correo electrónico, Internet, móvil y ordenador, BYOD, acceso remoto, uso y gestión de contraseñas, uso de redes sociales

- Amenazas a la seguridad de la información

- Gestión de incidentes de seguridad

- Requisitos de confidencialidad

- Clasificación de datos, política de escritorio limpio y pantalla limpia, confidencialidad de los datos del cliente

- Defensas de Camms

Privacidad de los datos:

- Esenciales de la ciberseguridad y la protección de datos

- ¿Qué es el RGPD?

- Derechos del interesado y principios de protección de datos

- Modelo de protección de datos para el RGPD

- Preparación para el RGPD

Procedimientos de gestión de cambios

Camms tiene una Política y Procedimientos de Gestión de Cambios formales que mitigan los cambios no autorizados que se producen en los sistemas de producción. Estas políticas y procedimientos abordan la infraestructura de producción y el ciclo de vida del desarrollo de software, incluyendo las solicitudes de cambio, las aprobaciones y los procedimientos estándar de implementación de cambios para guiar a los empleados a través de la implementación de cambios aplicados comúnmente.

Política de uso aceptable

Se requiere que los empleados de Camms firmen un formulario de reconocimiento al unirse a la empresa indicando que se les ha dado acceso y han revisado nuestro documento de Política de Uso Aceptable, que incluye un acuerdo con Camms para cumplir con la política al utilizar varios activos de información propiedad de Camms.

Gestión de incidentes de seguridad de la información

Supervisión:

Se ha implementado un sistema de detección de intrusiones basado en el host (HIDS) para supervisar y analizar los sistemas dentro del alcance en busca de posibles o reales violaciones de seguridad y enviar notificaciones en tiempo real al personal de soporte al detectar una posible amenaza a la red. Si un incidente grave afecta a los datos del cliente, notificaremos

inmediatamente a los clientes. Los incidentes relacionados con la seguridad de la información pueden ser reportados a nuestra línea de soporte, donde se asignarán oficiales responsables para investigar y confirmar el incidente.

Acción correctiva y preventiva:

Como parte del plan de acción de respuesta a incidentes, el incidente se reportará a través de un canal apropiado donde el incidente se registrará para su investigación, y se tomarán medidas correctivas y preventivas. La acción correctiva es la solución inmediata para mitigar la amenaza, mientras que la acción preventiva

implicará una solución a largo plazo para solucionar el problema identificado y prevenir su recurrencia.

Gestión de amenazas

Camms contrata a varias empresas expertas de terceros para llevar a cabo evaluaciones independientes de vulnerabilidades internas y externas de la red, el sistema y la aplicación.

Pruebas de seguridad de aplicaciones / soluciones

Camms tiene un plan de gestión de vulnerabilidades, que exige la finalización de las evaluaciones de vulnerabilidades y las pruebas de penetración anuales. Camms ejecuta evaluaciones de vulnerabilidades y pruebas de penetración (VAPT) regulares en la aplicación web de Camms que audita las aplicaciones web comprobando vulnerabilidades como la inyección SQL

, el cross-site scripting, XSS, XXE, SSRF, la inyección de encabezado de host y otras vulnerabilidades explotables. El enfoque de escaneo es una combinación de caja negra y caja blanca.

Escaneo de vulnerabilidades:

Camms sigue las directrices de desarrollo seguro alineadas con los 10 principales elementos de OWASP y los 25 principales de CWE/SANS que se tienen en cuenta. Durante un ciclo de vida de desarrollo, Camms utiliza una herramienta de pruebas de seguridad de aplicaciones estáticas (SAST), que escanea la base de código basándose en los 10 principales estándares de OWASP y los 25 principales de CWE/SANS.

Pruebas de penetración:

Camms utiliza un tercero líder en el sector para realizar evaluaciones de vulnerabilidad programadas trimestralmente mediante pruebas dinámicas de seguridad de aplicaciones (DAST). Burp Suite y Nessus detectan vulnerabilidades como cross-site scripting (XSS), inyección SQL, falsificación de solicitudes entre sitios y todas las vulnerabilidades conocidas

relacionadas con aplicaciones web. Además, se contrata a un tercero para realizar pruebas de penetración manuales anualmente para garantizar que no haya código malicioso u otras vulnerabilidades presentes en todas nuestras soluciones.

Los resultados de estas evaluaciones son revisados por nuestra Junta de Revisión de Arquitectura, el Departamento de Control de Calidad y los equipos de seguridad de la información para desarrollar los planes de corrección necesarios.

Red

Las evaluaciones de vulnerabilidad externas escanean todos los activos expuestos a Internet, incluidos firewalls, routers y servidores web, en busca de posibles puntos débiles que pudieran permitir el acceso no autorizado a la red. Además, se realiza una evaluación autenticada interna de la red y del sistema en busca de vulnerabilidades para identificar posibles

puntos débiles e incoherencias con las políticas generales de seguridad del sistema.

Introducción

Las normativas de privacidad de datos son complejas, varían de un país a otro e imponen requisitos estrictos. Al elegir una aplicación, las empresas deben seleccionar una que pueda cumplir con sus obligaciones de protección de datos y proteger la privacidad de sus datos. Con Camms, nuestras funcionalidades y prácticas de privacidad le permiten cumplir con sus obligaciones en materia de privacidad.

Además, proporcionamos a los equipos legales y de cumplimiento normativo de nuestros clientes los recursos y la información necesarios para ayudarles a comprender y validar los requisitos de privacidad y cumplimiento normativo de su organización, así como para mostrar cómo Camms puede ayudar a impulsar sus esfuerzos de cumplimiento normativo.

Programa de privacidad

Nuestro programa de privacidad sigue políticas y procedimientos estrictos con respecto al acceso, uso, divulgación y transferencia de datos de clientes. El núcleo de nuestro programa de privacidad es que los empleados de Camms no acceden, utilizan, divulgan ni transfieren datos de clientes a menos que sea de acuerdo con un acuerdo contractual o bajo la

dirección del cliente.

A medida que los problemas de protección de datos y las leyes globales continúan evolucionando y volviéndose cada vez más complejos, Camms comprende la importancia de un programa de privacidad que esté integrado en la cultura y los servicios de nuestra empresa.

Nuestra filosofía de Privacidad por Diseño es un testimonio de esto y proporciona a nuestros clientes la garantía que necesitan para la privacidad y la protección de sus datos.

La función de Privacidad, Ética y Cumplimiento de Camms, dirigida por nuestro Jefe de Seguridad de la Información y Cumplimiento Normativo,

gestiona el programa de privacidad y supervisa su eficacia. El equipo es responsable de:

- Formular, mantener y actualizar nuestras políticas, procedimientos y herramientas internas de privacidad para proteger la privacidad de los datos personales gestionados por empleados y socios en nombre de Camms

- Supervisar el cumplimiento de nuestras políticas de privacidad orientadas al cliente

- Garantizar que se cumplan los compromisos de privacidad adquiridos con nuestros clientes, socios y empleados

- Mantener nuestras certificaciones y obligaciones de cumplimiento normativo

- Formar al personal de Camms en nuestro programa de privacidad, supervisar las leyes de privacidad de datos cambiantes en todo el mundo y

realizar las actualizaciones y modificaciones necesarias en nuestro programa de privacidad - Revise nuestra política de privacidad para obtener más información sobre cómo gestionamos y protegemos la información de nuestros clientes

Transparencia de datos, privacidad y estándares globales de privacidad de datos

Proporcionamos transparencia sobre las regiones geográficas donde se almacenan y procesan los datos de nuestros clientes. Todo esto se establece en nuestro Acuerdo de Nivel de Servicio (SLA) estándar. El SLA satisface múltiples requisitos específicos de cada país con respecto al procesamiento de datos.

Privacidad global de datos:

Camms y nuestros clientes deben cumplir con varias regulaciones internacionales de privacidad. Los principios comunes de privacidad en todas las jurisdicciones incluyen notificación, elección, acceso, uso, divulgación y seguridad. Nuestra aplicación está diseñada para permitir a nuestros clientes lograr configuraciones diferenciadas, de modo que se puedan cumplir las leyes específicas de su país.

Camms también cumple con las regulaciones internacionales de privacidad al mantener un programa integral de seguridad de la información por escrito que contiene salvaguardias técnicas y organizativas diseñadas para evitar el acceso no autorizado y el uso o la divulgación de los datos de los clientes.

Estándares globales de privacidad:

Camms mantiene su compromiso con los estándares globales de privacidad, como lo demuestra nuestra dedicación a programas como el RGPD y la Ley de Privacidad australiana.

RGPD

El Reglamento General de Protección de Datos (RGPD), un reglamento de la Unión Europea (UE), deroga y sustituye a la Directiva 95/46/CE sobre protección de datos, así como a la legislación de aplicación de los Estados miembros. El RGPD se aplica a las empresas de la UE, así como a todas las empresas que procesan o almacenan datos personales de ciudadanos de la UE, independientemente de su ubicación.

Además, como parte del cumplimiento del RGPD, Camms está registrado en la Oficina del Comisionado de Información del Reino Unido (ICO registered).

Camms ha evaluado exhaustivamente los requisitos del RGPD y ha implementado numerosas prácticas de privacidad y seguridad para garantizar el cumplimiento del RGPD. Estas incluyen:

- Formar a los empleados en prácticas de seguridad y privacidad

- Realizar evaluaciones de impacto en la privacidad

- Proporcionar métodos adecuados de transferencia de datos a nuestros clientes

- Mantener registros de las actividades de procesamiento

Otras leyes de privacidad de datos

Además, al cumplir con el RGPD, Camms cumple con los siguientes requisitos legales para la privacidad de los datos:

Australia:

- Los Principios de Privacidad Australianos (APP), que están contenidos en el Anexo 1 de la Ley de Privacidad de 1988 (Ley de Privacidad). Enlace de referencia: https://www.oaic.gov.au/privacy-law/privacy-act/australian-privacy-principles

- Ley australiana de libertad de información de 1982 – https://www.oaic.gov.au/freedom-of-information/rights-and-responsibilities

- Cumplimiento de ASD – https://asd.gov.au/accountability/legislation.htm

- Ley de Delitos Cibernéticos de 2001 – https://www.legislation.gov.au/Details/C2004A00937

- Ley de Telecomunicaciones (Interceptación y Acceso) de 1979 – https://www.legislation.gov.au/Details/C2019C00299

Reino Unido:

- La Ley de Protección de Datos de 2018 es la implementación del Reglamento General de Protección de Datos

(RGPD) en el Reino Unido. Enlace de referencia: http://www.legislation.gov.uk/ukpga/2018/12/contents/enacted - Ley de Protección de Datos de 2018 – http://www.legislation.gov.uk/ukpga/2018/12/contents/enacted

- Ley de libertad de información de 2000 y confidencialidad

- Reglamento de información ambiental de 2004

- Reglamento de Telecomunicaciones (Práctica Comercial Lícita) (Interceptación de Comunicaciones) de 2000 (SI

2000/2699)

EE. UU.

- Ley de Privacidad del Consumidor de California (CCPA)

- Ley de Derechos de Privacidad de California (CPRA)

- Ley de Maine para proteger la privacidad de la información del consumidor en línea

- Ley de Protección de Información Personal de Maryland – Requisitos de Notificación de Violación de Seguridad

–

Modificaciones (Proyecto de Ley de la Cámara 1154) - Massachusetts 201 CMR 17 (también conocida como ley de protección de datos masiva)

- Proyecto de Ley de Massachusetts H.4806 — Una Ley relativa a la protección del consumidor contra violaciones de seguridad

- Ley de Cifrado de Datos de Información Personal de Nevada NRS 603A

- Nueva Jersey — Una LEY relativa a la divulgación de violaciones de seguridad y que modifica P.L.2005, c.226 (S. 51)

- Departamento de servicios financieros del estado de Nueva York, requisitos de ciberseguridad para empresas de servicios financieros (23 NYCRR 500)

- Ley de Nueva York para detener los ataques y mejorar la seguridad de los datos electrónicos (SHIELD)

- Ley de Protección de Información del Consumidor de Oregón (OCIPA) SB 684

- Texas – Una Ley relacionada con la privacidad de la información de identificación personal y la creación del Consejo Asesor de Protección de la Privacidad de Texas

- Virginia — Ley de Protección de Datos del Consumidor (CDPA)

- Washington – Una Ley relacionada con la violación de los sistemas de seguridad que protegen la información personal (SHB 1071)

Sri Lanka:

- Ley de Delitos Informáticos (CCA)

- Convención para la Represión de la Financiación del Terrorismo Ley N.º 25 de 2005 y Ley de Prevención del Blanqueo de Capitales N.º 5 de 2006. Ley N.º 6 de 2006 sobre la Declaración de Transacciones Financieras y las regulaciones de la UIF

- Ley N.º 19 de 2006 sobre transacciones electrónicas y ordenanza de pruebas de 1995.

- Ley de Protección de Datos Personales, N.º 9 de 2022

Introducción

Los líderes tecnológicos de hoy en día tienen la responsabilidad de asegurar y proteger los datos de clientes, empleados y propiedad intelectual de sus empresas en un entorno de amenazas de seguridad cada vez más complejas. Además, las empresas son responsables de cumplir con todas las leyes aplicables, incluidas las relacionadas con la privacidad de los datos y la transmisión de datos personales, incluso cuando un proveedor de servicios posee y procesa los datos de una empresa en su nombre.

Camms mantiene un programa de seguridad formal e integral diseñado para garantizar la seguridad e integridad de los datos de los clientes, proteger contra amenazas de seguridad o violaciones de datos y evitar el acceso no autorizado a los datos de nuestros clientes. Para ayudar a sus equipos legales y de cumplimiento normativo a comprender y validar los requisitos de cumplimiento normativo de su organización, hemos recopilado los siguientes recursos de cumplimiento.

ISO 27001

Camms ha establecido un plan de acreditación ISO/IEC 27001:2013 para respaldar el logro y el mantenimiento de una sólida posición de cumplimiento con el estándar global. Todas las oficinas de Camms en todo el mundo están certificadas bajo la acreditación ISO/IEC 27001:2013, incluidas todas las operaciones realizadas por cada sitio.

ISO 27001 es un estándar internacional que establece los requisitos relacionados con el Sistema de Gestión de Seguridad de la Información para permitir que una organización evalúe su riesgo e implemente los controles adecuados para preservar la confidencialidad, la integridad y la disponibilidad de los activos de información.

Se lleva a cabo una rigurosa auditoría ISO/IEC 27001:2013 para proporcionar a nuestros clientes una garantía independiente de terceros de que nuestros controles de seguridad están diseñados y funcionan de manera eficaz. Esta auditoría forma parte del mantenimiento de la certificación con una combinación de auditorías internas y externas.

Los beneficios incluyen:

- Debido a la fiabilidad de la información y los sistemas de información, la confidencialidad, la integridad y la disponibilidad de la información son esenciales para mantener una ventaja competitiva, el flujo de caja, la rentabilidad y la imagen comercial

- Cumplimiento de los requisitos legales, estatutarios, reglamentarios y contractuales

- Mejora de la gobernanza corporativa y garantía para las partes interesadas, como accionistas, clientes, consumidores y proveedores

- A través de una evaluación de riesgos adecuada, se identifican las amenazas a los activos, se evalúa la vulnerabilidad y la probabilidad de ocurrencia, y se estima el impacto potencial, por lo que su inversión se asigna donde sea necesario

Oficina de Sri Lanka – GSDC

El Centro Global de Prestación de Servicios (GSDC) de Camms en Sri Lanka ha sido certificado después de que Bureau Veritas completara el proceso de auditoría y certificación. El alcance certificado es “Gestión de la seguridad de la información relacionada con la infraestructura de TI y el desarrollo de software proporcionados por el Centro Global de Prestación de Servicios de Camms de acuerdo con la Declaración de Aplicabilidad”.

Las funciones incluyen:

- Operaciones e infraestructura de TI

- Desarrollo e implementación de software

- Preventa y ventas

- Implementación y consultoría

- Atención al cliente

- Gestión de productos

Oficina de Australia – Adelaida, Melbourne, Sídney

Las oficinas de Camms Australia han sido certificadas después de que Bureau Veritas completara el proceso de auditoría y certificación. El alcance certificado es “Gestión de la seguridad de la información relacionada con todas las funciones proporcionadas por las oficinas de Camms en Australia; Adelaida, Melbourne y Sídney de acuerdo con la

Declaración de Aplicabilidad”.

Las funciones incluyen:

- Preventa y ventas

- Implementación y consultoría

- Atención al cliente

- Gestión de productos

Oficina del Reino Unido

El alcance y el límite del Sistema de Gestión de Seguridad de la Información (SGSI) están cubiertos para asegurar la información y la infraestructura de TI, y se limita a “Gestión de la seguridad de la información relacionada con todas las funciones proporcionadas por la oficina de Camms en Manchester, de acuerdo con la Declaración de Aplicabilidad”.

Las funciones incluyen:

- Preventa y ventas

- Implementación y consultoría

- Atención al cliente

- Gestión de productos

Oficina de los Estados Unidos de América

El alcance y el límite del Sistema de Gestión de Seguridad de la Información (SGSI) se cubrirán para asegurar la información y la infraestructura de TI, y se limita a “Gestión de la seguridad de la información relacionada con todas las funciones proporcionadas por la oficina de Camms en Nueva York de acuerdo con la Declaración de Aplicabilidad”.

Las funciones incluyen:

- Preventa y ventas

- Implementación y consultoría

- Atención al cliente

- Gestión de productos

Cyber Essentials y Cyber Essentials Plus

El Esquema Cyber Essentials del Gobierno del Reino Unido se centra en los cinco controles de seguridad técnica más importantes. La certificación en esta evaluación indica un buen nivel de seguridad de la información general. Camms UK ha recibido el Certificado de Garantía de Cumplimiento de los requisitos del Esquema Cyber

Essentials. Camms está actualmente certificado tanto para Cyber Essential como para Cyber Essential Plus.

El certificado Cyber Essentials da fe de la autoevaluación y está verificado de forma independiente por el evaluador que asegura que Camms cumple con los requisitos del esquema Cyber Essentials. Cyber Essentials Plus es similar a Cyber Essentials con un componente adicional de tener una auditoría técnica independiente.

SOC 2 tipo 1 y SOC 2 tipo 2

Camms proporciona soluciones de software empresarial a nivel mundial; las certificaciones SOC 2 Tipo 1 y SOC 2 Tipo 2 abarcan las operaciones relacionadas con esta solución SaaS y sus servicios ofrecidos a nivel mundial.

SOC 2 se encuentra entre los estándares más altos para garantizar que los datos y servicios de nuestros clientes se gestionen de forma segura en función de los Principios de Servicios de Confianza establecidos definidos por el AICPA. Para obtener más información sobre AICPA, visite https://www.linkedin.com/company/aicpa

Cumplimiento de HIPAA

Camms ha completado con éxito la certificación HIPAA. Esto demuestra nuestro compromiso de proteger la información de salud del paciente (PHI) y de adherirnos a las regulaciones establecidas por la Ley de Portabilidad y Responsabilidad del Seguro Médico (HIPAA). Estamos dedicados a mantener este cumplimiento y a continuar garantizando la privacidad y la seguridad de la PHI.

RGPD

Camms cumple con el RGPD a través de prácticas como las evaluaciones de impacto en la privacidad internas y de los clientes, los métodos seguros de transferencia de datos y el mantenimiento de registros. Las cláusulas contractuales estándar en la Adenda de Procesamiento de Datos respaldan el manejo de datos. El registro anual en la Oficina del Comisionado de Información del Reino Unido

refuerza los esfuerzos de cumplimiento.

IRAP

La acreditación IRAP específica de Camms Australia tiene como objetivo proporcionar un nivel de garantía de seguridad a un entorno determinado. Actualmente estamos en el proceso de desarrollar este entorno para que esté acreditado con la clasificación Protegido según el Manual de Seguridad de la Información del Gobierno Australiano (ISM).

CSA STAR

La certificación CSA STAR Self-Assessment sirve como una herramienta valiosa para los clientes de la nube, proporcionando información sobre los protocolos de seguridad de los proveedores de servicios en la nube. Camms ha completado el Nivel 1 de la CSA STAR Self-Assessment documentando nuestros controles de seguridad para ayudar a los clientes a evaluar la seguridad.

Seguridad del proveedor de alojamiento y cumplimiento de la privacidad

Nuestros proveedores de alojamiento son Microsoft Azure y Macquarie Government Data Centre. Las responsabilidades de seguridad de la información para Microsoft Azure y Macquarie Government Data Centre se comparten entre Camms y los proveedores de alojamiento. Nuestro principal proveedor de alojamiento, Microsoft Azure, cumple con varios estándares internacionales de seguridad y privacidad, incluyendo:

- ISO 27001, ISO 27017, ISO 27018

- SOC 1, 2, 3

- CSA STAR

- IRAP ASD certificado

- RGPD

- FedRAMP

- Cyber Essentials Plus

- PCI DSS

Para obtener más información sobre seguridad, privacidad y cumplimiento en Microsoft Azure, visite: https://azure.microsoft.com/en-gb/explore/trusted-cloud/compliance/

Para leer los informes de auditoría relacionados, visite: https://servicetrust.microsoft,com/ViewPage/MSComplianceGuide

- ISO 27001

- IRAP ASD certificado

- PCI DSS

Para leer más sobre la seguridad de Macquarie Government, visite: https://macquariegovernment.com/why-us/certifications-and-accreditations-irap/

Certificaciones del socio de alojamiento de Camms

Panel de servicios en la nube (Gobierno Federal, Australia):

- Actualmente, hay 108 proveedores que han sido designados para el Panel a través de un enfoque abierto al mercado. El Panel es una vía de adquisición no obligatoria para las entidades sujetas a la Ley de Gobernanza y Rendimiento del Sector Público de 2013 (PGPA Act).

- Camms se puede adquirir directamente del panel listado bajo el contrato SON2914302

ISO 27001 (IAAS):

- ISO 27001 es un enfoque de seguridad reconocido mundialmente y basado en normas que describe los requisitos para el Sistema de Gestión de Seguridad de la Información (SGSI) de una organización.

G-cloud:

- El marco G-Cloud es un acuerdo entre el gobierno del Reino Unido y los proveedores de servicios basados en la nube.

- G-Cloud permite a los proveedores de servicios basados en la nube presentar su solicitud y, una vez aceptada, vender sus servicios en la nube a organizaciones del sector público del Reino Unido. El marco G-Cloud es actualizado anualmente por el organismo rector, Crown Commercial Services (CCS). Camms ha sido un proveedor de servicios autorizado de G-Cloud desde 2015.

Las organizaciones del sector público del Reino Unido pueden adquirir actualmente las ofertas de servicios de Camms a través del CCS Digital

Marketplace.

Otros pasos

Otros pasos dados por Camms para asegurar el entorno.

Se toman las siguientes medidas para asegurar el entorno de Azure para la migración:

- Refuerzo a nivel de sistema operativo según el punto de referencia CIS para los respectivos sistemas operativos

- Refuerzo a nivel de red y revisiones realizadas para garantizar que los sistemas internos no estén expuestos a Internet y que las comunicaciones entre servidores estén restringidas únicamente a los requisitos funcionales específicos del servidor mediante el filtrado de puertos e IP desde el firewall de Azure

Se ha llevado a cabo una evaluación de vulnerabilidades a nivel de aplicación para garantizar que todos los controles de seguridad implementados funcionan según lo previsto antes de la implementación.