Não há limite para o número de ferramentas de software concebidas para ajudar as organizações a aumentar a eficiência e alcançar objetivos. Isso é uma bênção porque, independentemente da necessidade, é provável que exista uma ferramenta para tal. No entanto, é uma maldição porque poderá ter adquirido tantas ferramentas que está a enfrentar graves armadilhas de integração de segurança informática.

Cada ferramenta de software expõe a organização a mais riscos. Tentar identificar anomalias e corrigir vulnerabilidades de segurança ferramenta a ferramenta é praticamente impossível se tiver dezenas – ou centenas – de ferramentas separadas. E os cibercriminosos estão sempre à espreita, procurando tirar vantagem de qualquer ponto fraco.

Poucas empresas podem suportar uma interrupção tecnológica por qualquer motivo – ciberataques, exigências de ransomware, bem como avarias de equipamentos, erro humano e muito mais. Tomar algumas medidas proativas agora pode ajudar a proteger a sua organização de uma perturbação catastrófica.

Aqui estão quatro armadilhas comuns de integração de segurança informática e como pode evitar a sua exposição.

1. Demasiadas ferramentas para gerir

As organizações frequentemente acumulam ferramentas de software de forma fragmentada sem um plano geral. Departamentos, equipas e localizações frequentemente solicitam certo software para resolver as suas próprias necessidades empresariais sem considerar o que mais está disponível ou se essa ferramenta é a melhor. Antes que se aperceba, poderá ter múltiplas soluções para o mesmo problema.

Comece por criar um inventário de todo o software que a sua empresa implementou ao longo dos anos. Procure duplicações e sobreposições. Mantenha o melhor e elimine o resto. E todas as ferramentas estão a ser utilizadas? Retire qualquer ferramenta que esteja desatualizada ou não seja utilizada.

2. Ferramentas que não falam umas com as outras

Não é apenas o número de programas de software que pode ser problemático do ponto de vista do risco. É também a facilidade com que pode compreender os riscos que eles representam.

Identificar e mitigar riscos manualmente pode ser tolerável se tiver apenas alguns ativos tecnológicos para gerir. Mas à medida que a sua organização e pegada tecnológica crescem, também cresce o tempo e esforço necessários para reunir a informação – e quaisquer lacunas tornam-se cada vez mais problemáticas.

Riscos individuais aparentemente pequenos podem acumular-se em algo bastante significativo quando agregados – o que é facilmente negligenciado se não tiver uma visão abrangente. Se for forçado a examinar a força de segurança de cada ferramenta separadamente, também está potencialmente a desperdiçar dezenas ou centenas de horas que poderiam ser melhor aproveitadas.

Fortaleça as suas defesas automatizando a forma como antecipa e aborda os riscos de falha de segurança tecnológica. Procure formas de simplificar a monitorização de controlos, automatizar a recolha e análise de dados, e obter uma visão unificada do seu panorama de segurança.

3. Relatórios de conformidade complicados

Os reguladores estão constantemente a expandir a lista de requisitos que devem ser cumpridos. Regras estritas de privacidade de dados, comunicação obrigatória de incidentes de cibersegurança, padrões de resiliência operacional e, agora, restrições ao uso de IA estão a aumentar o fardo da conformidade, juntamente com as consequências do incumprimento. E aqueles que procuram certificações de segurança de terceiros como SOC 1, SOC 2 e ISO 27001 podem estar sob auditorias de segurança quase constantes.

Pode ser uma batalha árdua se os dados tiverem de ser reunidos a partir de múltiplos sistemas e partes interessadas. Poderá estar a gastar horas – ou até dias – cada semana para cumprir as suas obrigações de conformidade. E ainda assim pode falhar algo importante.

Simplifique e fortaleça o seu processo mapeando ativos para riscos e controlos, bem como para padrões e requisitos regulatórios. Adicionar automação minimizará custos, tempo envolvido e o risco de multas e outras penalidades.

4. Riscos de TI em constante expansão

Os cibercriminosos continuam a aumentar o número de ataques e o nível de sofisticação técnica com os mesmos avanços tecnológicos que você está a utilizar, explorando vulnerabilidades onde quer que as possam encontrar. Ao mesmo tempo, funcionários, parceiros, fornecedores e contratados com acesso ao sistema podem comprometer a segurança, seja intencionalmente ou maliciosamente. A pressão para implementar novas tecnologias mais rapidamente do que a concorrência também pode levar alguns a negligenciar a governança de segurança, deixando-o ainda mais vulnerável.

Proteger os ativos digitais da empresa sob estas pressões requer mais do que sistemas de deteção de intrusões, scanners de vulnerabilidades e firewalls. Há simplesmente demasiadas plataformas, dispositivos, pessoas e ferramentas para gerir.

Mudar para uma abordagem proativa, estruturada e abrangente ajudará a quantificar o potencial custo financeiro e outros impactos para priorizar áreas de alto risco. Se um incidente ocorrer, pode responder rápida e adequadamente, reduzindo a probabilidade de perturbação tecnológica ou violação de segurança.

Ter uma visão geral dos Riscos de TI – e evidências concretas sobre o ROI – também pode ajudar a comunicar com a administração em termos que ressoem, fornecendo a necessária garantia de que a empresa está protegida.

Explora a tecnologia sem seres explorado

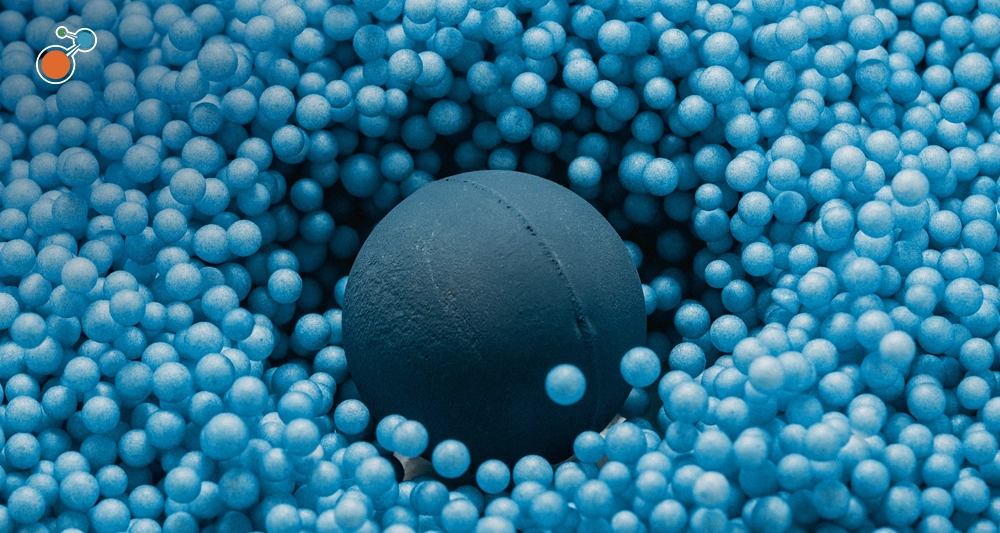

A tecnologia é uma faca de dois gumes. Expande o conhecimento, a capacidade e o desempenho. No entanto, a mesma tecnologia pode voltar-se contra si nas mãos de atores nefastos que querem derrubar os seus sistemas, roubar os seus dados e semear o caos no seu negócio.

Proteger-se contra estas ameaças cada vez mais sofisticadas requer mais do que catalogar riscos de segurança para cada ferramenta. Uma visão formalizada e holística do risco ajudará a evitar armadilhas de segurança na integração de TI, mesmo quando introduz nova tecnologia para atingir os seus objetivos.

Para mais informações sobre a gestão de risco de TI, descarregue o ebook, Gestão de Risco de TI: Da Deteção à Proteção, e consulte o software de gestão de risco de TI da Riskonnect.